漏洞名称:

ThinkPHP 缓存函数设计缺陷导致Getshell漏洞

官方评级:

高危

漏洞描述:

当用户使用了ThinkPHP 3.2.3-5.0.10版本并启用了缓存功能,远程攻击者可以使用精心构造的数据远程POST提交,触发该漏洞,并成功获取网站权限。

漏洞利用条件和方式:

- 利用条件:启用缓存功能

- 利用方式:远程利用

漏洞影响范围:

ThinkPHP 3.2.3-5.0.10版本

漏洞检测:

检查是否使用了ThinkPHP 3.2.3-5.0.10版本并启用了缓存功能

漏洞修复建议(或缓解措施):

- 默认情况下,Thinkphp未开启缓存,建议用户自查确认是否开启,如果无需使用缓存功能,可以临时关闭该功能规避风险;

- 目前厂商暂未发布补丁,用户可以手工修复该漏洞规避安全风险,具体修复方式如下:

-

[php]

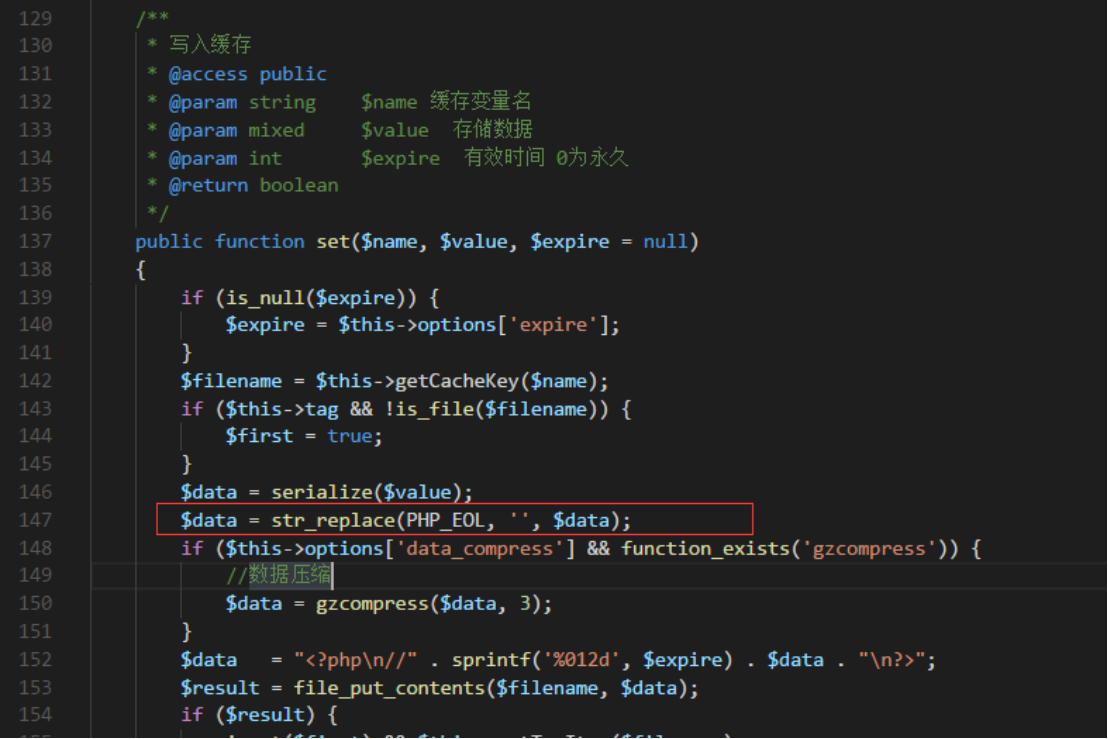

1.打开文件:thinkphp\library\think\cache\driver\File.php

2.找到:public function set($name, $value, $expire = null) 方法

3.添加:$data = str_replace(PHP_EOL, '', $data);

[/php]

情报来源:

文章评论